マルウェアのトレンド

2024/10/16

チェック・ポイント・ソフトウェア・テクノロジーズの報告によると、ランサムウェア攻撃は過去5年間で急激に進化し、2022年には企業を標的にした攻撃が前年比14%増加しました。この期間中、攻撃者はより洗練された手法を採用し、二重脅迫型ランサムウェアやサプライチェーン攻撃など、より高度な戦術を展開しています。

マルウェアとは?

マルウェアとは、「悪意のあるソフトウェア(Malicious Software)」の略称で、コンピューターやシステムに損害を与えることを目的として作成された、悪意のあるプログラムの総称です。主な特徴は以下の通りです:

目的: データの削除や改ざん、コンピューターの機能停止、情報漏洩

主な種類:

ウイルス: 他のファイルに寄生し、自己増殖する

ワーム: 単体で動作可能で、自己増殖する

トロイの木馬: 有益なプログラムになりすまし、単体で動作する

スパイウェア: 情報を外部へ自動送信する

ランサムウェア: データを暗号化し、身代金を要求する

感染経路: メールの添付ファイル、Webサイト閲覧、ソフトウェアのダウンロード、USBメモリなど

影響: システムの破壊、情報漏洩、金銭的損失など

進化: 攻撃者により日々新しいマルウェアが作成されている

マルウェアの傾向

マルウェアの傾向は過去5年間で大きく変化しています。全体的なマルウェア検出数は減少傾向にありますが、攻撃の複雑さと標的型の性質が増しています。

主な傾向:

マルウェアの検出方法が変化し、ファイル(FRS)での検出が増加傾向

RaaSの普及により、技術的スキルの低い攻撃者でもマルウェア攻撃が可能に 3

標的型攻撃やサプライチェーン攻撃など、より戦略的な手法の増加 4

医療機関など重要インフラを狙った攻撃が増加し、社会的影響が拡大

ファイル(FRS)での検出が増加している (参考: Trend Micro 「日本と海外の脅威動向を分析「2023年 年間サイバーセキュリティレポート」を公開」 https://www.trendmicro.com/ja_jp/about/press-release/2024/pr-20240409-01.html 2024年10月18日)

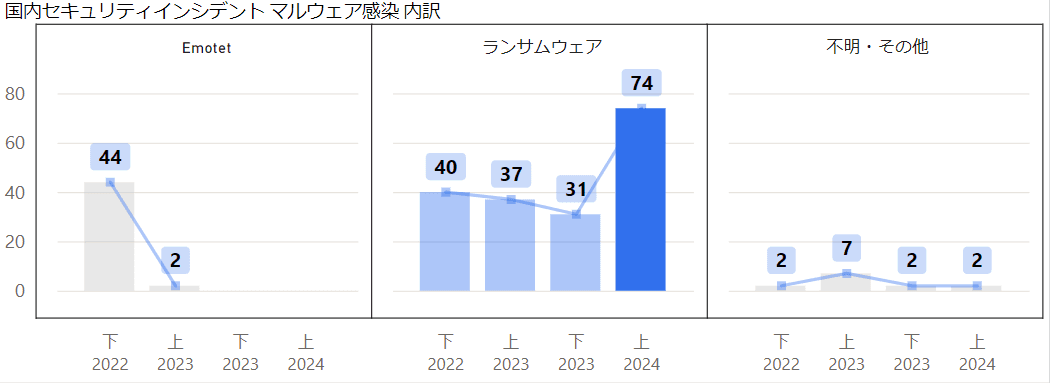

ランサムウェアの件数は昨年より倍増した (参考: Digital Arts 「2024年上半期国内セキュリティインシデント集計」 https://www.daj.jp/security_reports/42/ 2024年10月18日)

ランサムウェアとは?

ランサムウェアは、マルウェアの一種で、被害者のデータやシステムを人質に取り、身代金を要求する悪意のあるソフトウェアです。

主な特徴:

データやファイルを暗号化し、アクセス不能にする

解読キーと引き換えに身代金(多くの場合は暗号資産)を要求する

支払いに期限を設け、応じない場合はデータを永久に失うと脅迫する

近年では、データの暗号化前に情報を窃取する二重脅迫型が増加

金銭的利益を目的として、企業や組織を標的とすることが多い

ランサムウェアの語源は「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。2010年代から流行し始め、2017年のWannaCryによる世界的被害を機に深刻な脅威として認識されるようになりました。

ランサムウェア攻撃の傾向

近年のランサムウェア攻撃には、以下のような傾向が見られます:

アタックサーフェスの拡大:

VPN機器の脆弱性を悪用したネットワーク経由の侵入から、サプライチェーンの弱点を突く他組織経由の侵入、さらにはクラウド上のデータセンター内のシステム経由の侵入へと、攻撃の起点や経路が年々拡大しています。

初期侵入の検出回避:

不特定多数を狙うばらまき型攻撃から、標的型攻撃で用いられる直接侵入の手法へと移行しており、初期侵入段階での検出を回避する攻撃が増加しています。

被害の深刻化:

2023年に国内法人が公表したランサムウェア被害は70件と、過去5年で最多となりました。また、医療機関など重要インフラを狙った攻撃が増加し、社会的影響が拡大しています。

攻撃の高度化:

RaaSの普及により、より多くのサイバー犯罪者が容易にランサムウェア攻撃を行えるようになり、攻撃全体が拡大しています。

2023年下半期は、2023年上半期と比較してランサムウェアの被害件数が26.3%増加し、RaaS及び関連グループの数は15.6%増加しました。攻撃グループの活動が活発化していることがわかります。

(参考: Trend Micro「2023年下半期ランサムウェア脅威動向:被害拡大とRaaSグループの活発化」https://www.trendmicro.com/ja_jp/research/24/d/ransomware-by-the-numbers-2h-2023.html 2024年10月18日)

二重脅迫型ランサムウェアとは?

二重脅迫型ランサムウェアは2019年頃から出現し、従来のデータ暗号化に加えて、機密情報の窃取と公開の脅迫を組み合わせた攻撃手法です。この新たな戦術により、攻撃者はより大きな圧力をかけて身代金の支払いを強要し、被害組織に深刻な影響を与えています。

主な特徴:

データの暗号化と窃取を同時に行う

身代金未払いの場合、窃取したデータの公開を脅迫

被害組織の顧客やパートナーにも影響が及ぶ可能性

サプライチェーン攻撃の増加

サプライチェーン攻撃は近年急増しており、2023年には組織向け脅威の第2位に位置付けられています。この攻撃手法では、攻撃者は直接ターゲット企業を狙うのではなく、セキュリティが比較的脆弱な取引先や関連企業を経由して侵入を試みます。

主な特徴:

子会社や海外拠点、委託事業者などを起点・踏み台とする

ソフトウェア開発会社のシステムに侵入し、納品物に不正を仕込む

VPN機器やリモートデスクトップなどの脆弱性を悪用

サプライチェーン攻撃の事例 - トヨタ自動車:

2022年2月26日、トヨタ自動車のサプライヤーである小島プレス工業がマルウェア攻撃を受けました。この攻撃により、トヨタは国内14工場28ラインの稼働を停止せざるを得なくなりました。

小島プレス工業のシステムがマルウェアに感染

部品の生産に関わる受発注システムが影響を受ける

トヨタの生産ラインが停止し、約1万3000台の生産を見送る事態に発展2

この事例は、サプライチェーンの1社の障害が大手企業の生産に甚大な影響を与えることを示しています。

マルウェア対策のためにできることは?

ランサムウェア対策には、予防と被害軽減の両面からのアプローチが重要です。以下に主な対策を示します:

セキュリティフレームワークによる網羅的なセキュリティレベルの評価: セキュリティフレームワークによるセキュリティレベルを評価し、網羅的なセキュリティ対策を実施する

OSやソフトウェアの最新化:脆弱性を修正し、攻撃の機会を減らす

セキュリティ対策ソフトの導入:マルウェアの検出と駆除を行う

定期的なバックアップ:データを暗号化されても復元可能にする

従業員教育:不審なメールやリンクへの注意喚起

多要素認証の導入:不正アクセスのリスクを低減

ネットワークセグメンテーション:被害の拡大を防ぐ

インシデント対応計画の策定:迅速な対応で被害を最小限に

これらの対策を組み合わせることで、ランサムウェアのリスクを大幅に軽減できます。特に、バックアップと従業員教育は、被害を受けた際の復旧と予防の両面で効果的です。

まとめ

ランサムウェアの脅威は今後も進化を続けると予想されます。組織は常に最新の脅威動向を把握し、セキュリティ対策を継続的に更新・強化していくことが、この深刻化する脅威に対抗する上で極めて重要となるでしょう。

代表取締役

|

岩城拓海

インターン

|

関谷尚子

お問い合わせ

Copyright © SliceCheese Inc. All Rights Reserved.